Microsoft ya nos permite realizar un acceso seguro con un control total garantizado y auditado a nuestras máquinas virtuales desplegadas en Azure, evitando así los “ataques” existentes contra las sesiones de administración remota.

¿Cómo es posible?

Desde el Portal de Azure podíamos realizar todas las tareas necesarias de gestión y administración de nuestras máquinas pero, para conectarnos e interactuar con las mismas, teníamos varias opciones y todas ellas fuera del portal de administración.

Hasta ahora, podíamos descargar el fichero de conexión RDP para trabajar con las máquinas Windows o conectarnos vía SSH a nuestras máquinas Linux. Sin embargo, siempre debía realizarse desde fuera del portal y utilizando un cliente de conexión en nuestro PC, RPD (comúnmente llamado «Conexión a Escritorio remoto» de Windows) o un cliente SSH, que estamos obligados a tener instalado en nuestro equipo de gestión. También sería posible utilizar software de terceros, para RDP, por ejemplo, Remote Desktop Manager o en caso de SSH, Putty o SecureCRT.

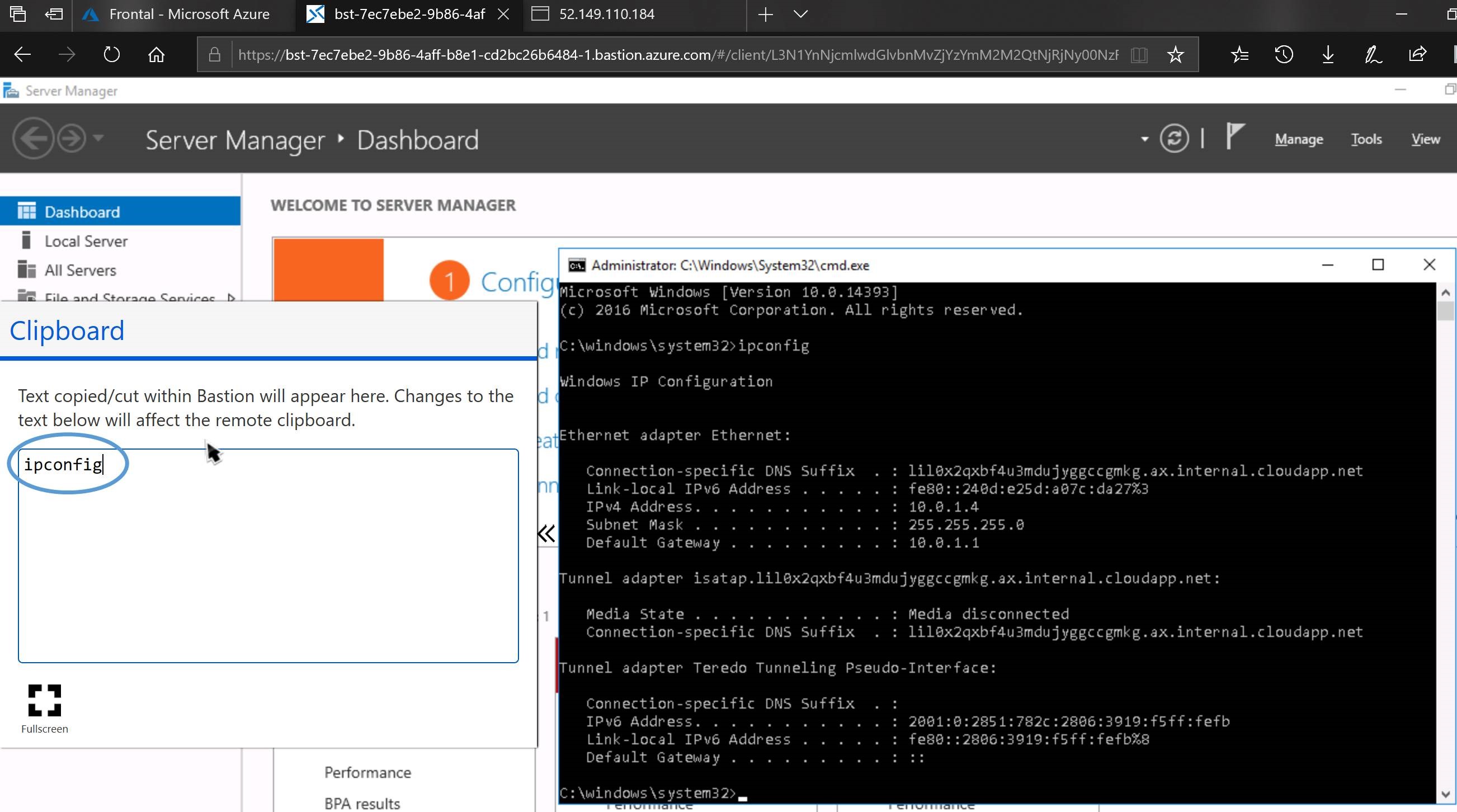

Estas opciones, por supuesto, las podemos seguir disfrutando, pero hasta el día de hoy no teníamos la posibilidad de conectarnos directamente al sistema operativo instalado en nuestras máquinas usando una ventana de un navegador web, a través del propio portal de Azure mediante cualquier dispositivo, móvil, tablet, thin client, equipo, etc. Esto último, Microsoft lo ha solucionado con «Azure Bastion».

¿Qué nos permite Azure Bastion?

- Conectarnos a nuestras máquinas virtuales Windows y Linux, (RDP o SSH), sin tener que dar un IP pública asignada a cada máquina virtual.

- Conectarnos sin tener que usar un cliente RDP-SSH instalado o descargado en el equipo.

- Conectarnos desde una ventana de nuestro navegador web, HTML5.

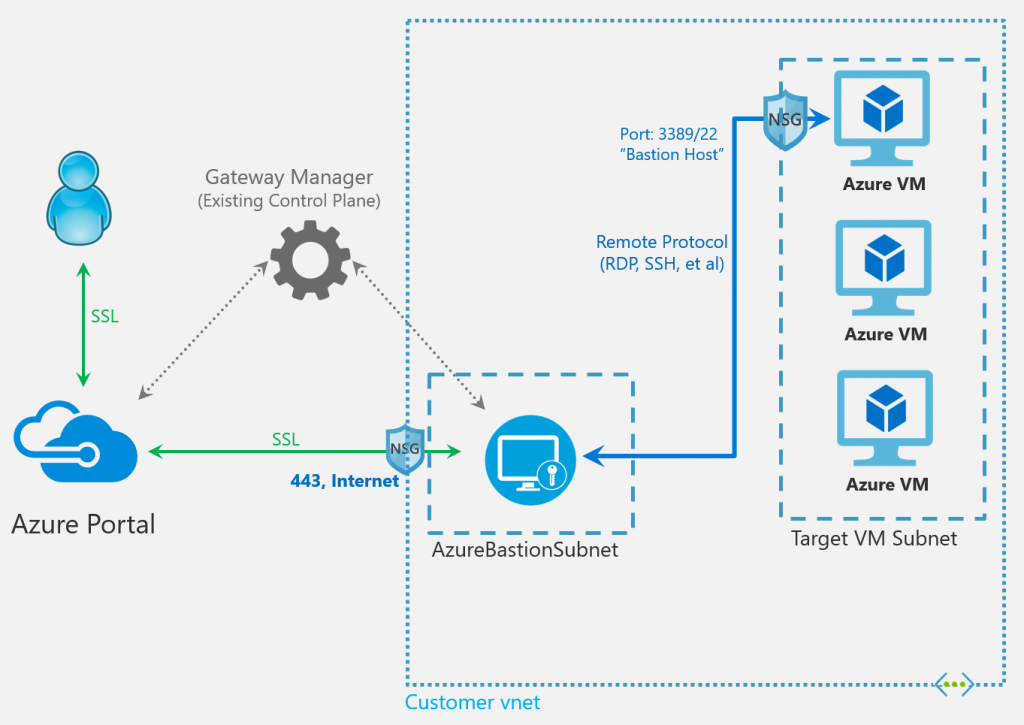

Pero esto no es lo único que permite este servicio, es mucho más: lo usaremos como un «broker» de conexiones RDP y SSH utilizando nuestro navegador web preferido (Microsoft Edge, Google Chrome, Firefox, etc). El único requerimiento es tener abierto para nuestro navegador el puerto 443 (SSL), no tendremos que desplegar ningún cliente, agente ni software adicional dentro de ellas.

Además, nos va a dar respuestas a unas cuantas casuísticas más:

- Trabajar sobre el perímetro de nuestras redes virtuales.

- Nos permite publicar únicamente una única dirección IP pública de conexión para todas las máquinas virtuales desplegadas en esa «red virtual» (VNet) en Azure, de tal forma que securizamos las conexiones, protegidas contra ataques de «día cero» (no conocidos por ningún fabricante ni proveedor de servicios en ese momento).

- Las conexiones siempre se realizarán a través del portal de Azure a máquinas con IPs privadas (enmascaramiento) con acceso al portal, protegido gratuitamente con MFA.

- Evitamos la exposición de puertos públicos de nuestros servicios (CRM, ERP, etc) cara a Internet

- Eliminamos la utilización de «máquinas de salto» (Máquinas con IP pública que utilizamos para conectar con el resto de máquinas virtuales usando sus IPs privadas una vez entro en esta)

- Al tener una única IP pública, evitamos los escaneos de puertos, ataques DDoS, etc.

El acceso será totalmente transparente para nosotros, sólo tendremos que seleccionar la máquina que queremos administrar e introducir las credenciales del usuario local o de dominio (sin instalar nada en el sistema operativo).

Rafael Barbas Melchor, Cloud Service Area Manager en GTI