El pasado día 24 de octubre de 2019 se dió a conocer una nueva vulnerabilidad de de PHP-FPM (CVE-2019-11043), mediante la cual prácticamente cualquier usuario puede, mediante unos sencillos pasos, ejecutar código de forma remota en un servidor web Nginx. Incluso ya hay scripts circulando por la red que ejecutan estos pasos de manera automática.

De qué trata esta vulnerabilidad

Esta vulnerabilidad, registrada como CVE-2019-11043, afecta a todas las webs que estén utilizando servidores Nginx con el Hypertext Preprocessor FastCGI Process Manager (PHP-FPM) habilitado.

PHP-FPM es una alternativa de implementación de FastCGI (una forma de ejecutar scripts más rápida) con funcionalidades adicionales, pensadas especialmente para webs con mucho tráfico. Además, esta implementación es incluida por muchos proveedores de hosting web.

Cuál es el impacto de esta vulnerabilidad

Ejecutado el exploit correctamente, los ciberdelincuentes serán capaces de realizar RCE (Remote Code Execution). Lo cual quiere decir que los atacantes podrán robar, añadir, eliminar o sobreescribir contenido, introducir malware o utilizarlo como puerta a otros sistemas o servidores conectados.

«El exploit puede afectar a más del 30% de las webs»

Datos de trendmicro.com

Actualmente, el impacto que podría tener este exploit es muy alto: el uso de Nginx como servidor web en todo el mundo es del 30.6% y webs basadas en PHP7 (la versión de PHP afectada por la vulnerabilidad) es del 33%. PHP es el framework que utilizan gran cantidad de sitios web y aplicaciones web, entre los que se incluye el CMS más popular: WordPress.

¿La solución?

Por lo pronto, será necesario actualizar el PHP de tu servidor web con la última versión (7.3.11) o a otra que sea estable, las cuales suprimen esta vulnerabilidad así como otros errores.Si no te es posible actualizar inmediatamente tu servidor, se recomienda añadir reglas para comprobar si existe el archivo o no, o filtrar las URLs.

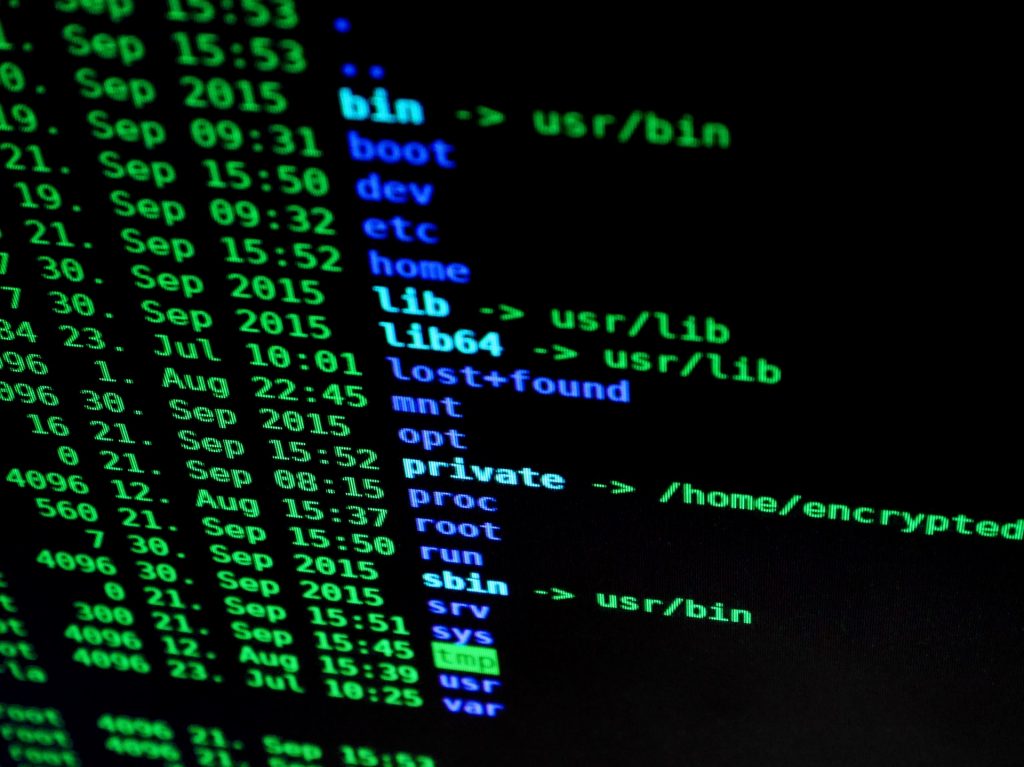

Para saber si has sufrido un ataque, revisa los logs de tu servidor Nginx desde hace (por lo menos) un mes hacia atrás, buscando el patrón que ha sido descubierto para poder ejecutar esta vulnerabilidad con éxito.

¿Cómo mitigar los ataques o amenazas para este exploit?

Hay una serie de buenas prácticas que pueden llevarse a cabo para que estas intrusiones no se lleven a cabo o sea más complicado que ocurran:

- Actualizar el entorno PHP a la última versión de manera habitual, eliminando componentes o plugins que no sean necesarios.

- Utilizar comprobaciones de validación

- Enforzar el cumplimiento de privilegios mínimos restringiendo permisos.

- Revisar las peticiones y respuestas realizadas en tu web.

- Implementar estrategias para dar respuesta rápida a incidentes mientras se analizan los posibles puntos de entrada.