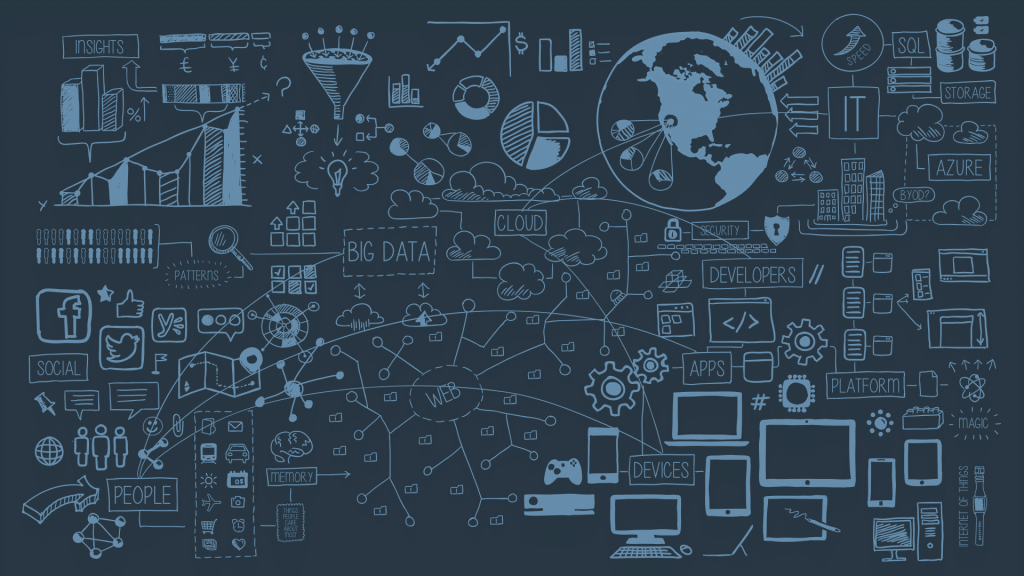

Si bien existen herramientas de visibilidad en el mercado, en su mayoría operan en la capa de aplicación e infraestructura. No logran proporcionar una visibilidad detallada de los Data Endpoint (bases de datos, canalizaciones, almacenes de datos, etc). Estos son cinco beneficios de la visibilidad de los Data EndPoints.

Los equipos de todo el mundo adoptan arquitecturas nativas de la nube, reemplazando las versiones en cascada con CI / CD o aplicaciones monolíticas con múltiples capas de microservicios. A medida que ocurre esto, la visibilidad en tiempo real a través de estas capas y sus patrones de comunicación se vuelve fundamental para la administración, solución de problemas y garantía.

Cinco beneficios de la visibilidad de los Data EndPoints

Si bien hay muchas herramientas de visibilidad en el mercado, en su mayoría operan en la capa de aplicación e infraestructura y no logran proporcionar una visibilidad detallada de los Data Endpoint. Varias métricas de uso y rendimiento de endpoints de datos siguen siendo difíciles de rastrear.

La visibilidad en tiempo real de los puntos finales de datos permite a los equipos identificar rápidamente qué es lento, qué es inesperado y qué está roto.

Monitorización del rendimiento de las herramientas SaaS BI

Muchas herramientas de BI, como Locker, acceden a la base de datos mediante un único usuario de servicio. Este lo comparten las solicitudes de todos los usuarios en la herramienta. Cuando una solicitud incorrecta de un solo usuario tarda mucho en ejecutarse y afecta a otras cargas de trabajo que se ejecutan en el punto final de datos, es difícil atribuir las solicitudes a las personas responsables de ejecutarlas.

El enriquecimiento de la visibilidad del punto final de los datos con la información del usuario final hace posible la monitorización de las solicitudes de larga ejecución. Permite rastrearlas hasta individuos específicos para recibir alertas y soluciones rápidas.

Monitorización del uso de créditos DBaaS

Los DBaaS modernos, como Snowflake y BigQuery, cobran a los clientes en función de la utilización. Este se ve directamente afectada por el tiempo de ejecución acumulativo empleado por los usuarios del servicio. La capacidad de realizar un seguimiento de los tiempos de ejecución de forma diaria o semanal para las personas con un alto uso acumulativo hace que sea fácil para los administradores de cuentas y facturación pronosticar los costes del servicio y tomar medidas correctivas para mantener los costes bajos.

Diagnóstico de problemas de rendimiento de ETL

El rendimiento ETL (extracción, transformación, carga) se ven afectados por una serie de factores. Algunos ejemplos son el tamaño del grupo de conexiones, el tamaño del lote de ingesta y la frecuencia de confirmación. Los puntos finales de datos generalmente carecen de la información necesaria para razonar acerca de un trabajo ETL con mal desempeño. Esto se produce porque no rastrean esas métricas.

La mejora de la visibilidad del punto final de datos con métricas granulares como estas facilita que los equipos de DevOps y SRE monitoreen sus trabajos ETL. También pueden diagnosticar problemas debido a cambios inadvertidos que afectan a su desempeño.

Detección de exfiltración de datos por goteo

La exfiltración lenta implica mecanismos sofisticados para extraer datos de un endpoint. El objetivo de un atacante es permanecer «fuera del radar» de las herramientas de monitorización de red y seguridad. Lo hacen mediante la adopción de un enfoque bajo y lento de exfiltración.

Todos los ataques de filtración por goteo se basan en lo que se denominan solicitudes puntuales, solicitudes de rango y de compensación.

El seguimiento de métricas como la tasa de solicitudes y la cantidad de registros de datos leídos a lo largo del tiempo, así como la correlación con otra actividad de datos, agrega visibilidad adicional. Esto facilita la detección cuando un atacante o un interno está involucrado activamente en el robo de datos confidenciales.

Detección de comportamiento anormal del servicio

El robo y abuso de credenciales destinadas a aplicaciones como trabajos ETL a menudo son difíciles de detectar. Esto ocurre porque los Data Endpoint no tienen los medios para distinguir las aplicaciones normales de una aplicación maliciosa. Ser capaz de detectar cambios en el comportamiento, como cuando un presunto trabajo ETL termina escribiendo en un Data Endpoint donde normalmente se lee, permite a los equipos de seguridad y DevOps identificar si las credenciales de sus Data Endpoint se han visto comprometidas.