Los enfoques existentes para asegurar la infraestructura de IT no son confiables. La ingeniería social y los intentos de incumplimiento logran desviar las respuestas humanas a las amenazas cibernéticas. Esto acentúa la necesidad de máquinas para protegernos. Máquinas que se protegen a sí mismas, el futuro de la ciberseguridad.

El futuro de la ciberseguridad está en las máquinas que se protegen a sí mismas

La infraestructura digital de cualquier nación y las empresas que respalda son sus recursos tecnológicos más vitales. Esto ha quedado claro con la pandemia del COVID-19.

Los grupos de cibercriminales y de amenazas persistentes avanzadas (APT) están intentando capitalizar la interrupción que el coronavirus está creando. Esto se ha vuelto tan grave, que la Agencia de Seguridad Cibernética e Infraestructura (CISA) del Departamento de Seguridad Nacional de los Estados Unidos (DHS) y el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido emitieron una alerta conjunta. COVID-19 explotado por cientos de ciberactores maliciosos a principios de este mes.

«Si estás en el Departamento de Defensa, tu doctrina dice tierra, mar, aire, espacio y ciberespacio. Un dominio completamente nuevo de la guerra, pero fundamentalmente, un dominio completamente nuevo de la existencia humana. Esto es realmente perjudicial.» Esto lo dijo el General Michael Hayden durante su discurso de apertura de la Cumbre de Invierno del Instituto de Tecnología de Infraestructura Crítica (ICIT) de 2017. Los comentarios del General son proféticos de lo ocurrido en 2020.

En la misma nota clave, dijo que era esencial que las amenazas cibernéticas y los actores que las llevan a cabo sean tratados como ejércitos invasores. Los ataques, por otra parte, sean considerados como actos de guerra.

Explorando un enfoque sobre cómo las máquinas se protegen

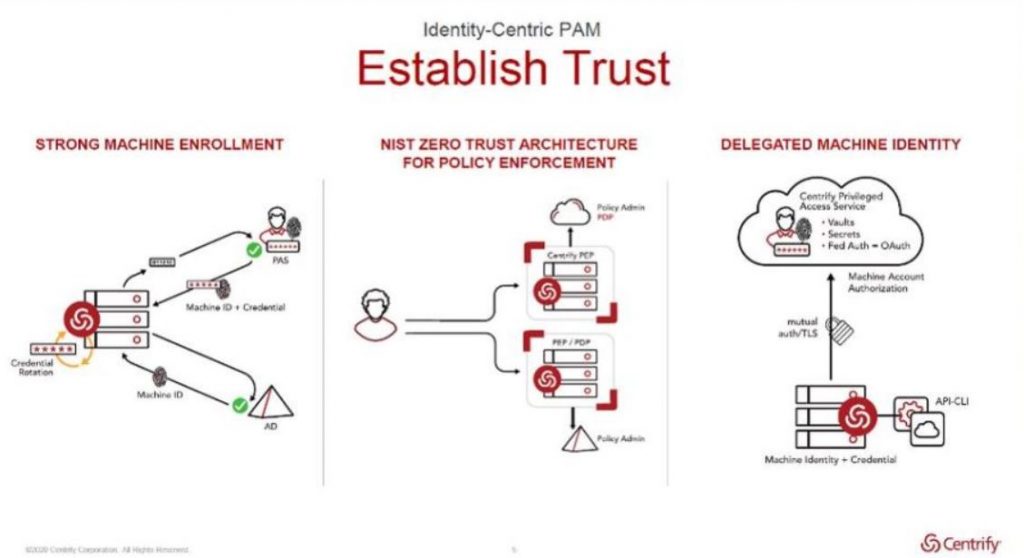

El director de Estrategia de Centrify, David McNeely, da algunas explicaciones sobre esta idea. Una de las mejores maneras es tener un cliente que sea parte integral de cualquier sistema operativo que actúe como intermediario. Así se establece una identidad confiable para cada sistema de cliente en una red. Después, el cliente puede autenticar cada intento de inicio de sesión y solicitar recursos verificando cada inicio de sesión a través de una plataforma de administración de seguridad autorizada.

McNeely explica que el enfoque de Centrify para que las máquinas se protejan a sí mismas es que usen clientes integrados con sistemas operativos. «El cliente está diseñado para permitir que la computadora autentique a los usuarios. Debe tener una relación confiable con el servicio de identidad autorizado en la organización que administra las cuentas de usuario. Esto generalmente se hace con Active Directory. La cuenta del equipo y la relación de confianza es lo que permite una autenticación sólida de las solicitudes de inicio de sesión.»

«Las máquinas con autodefensa abordan el cambio de paradigma que ocurre hoy en la ciberseguridad. Hoy, la protección no puede aplicarse en el límite de la red. En el pasado, los administradores definían las redes confiables usando herramientas de protección de red como VLAN, firewalls y VPN. Con las máquinas autodefensivas, es posible implementar un verdadero enfoque de confianza cero de manera más completa donde la red no es confiable.»

El enfoque de Centrify se basa en servidores que se protegen mediante la aplicación de una política definida por los administradores de IT almacenados en Active Directory. También pueden estar en el Servicio de acceso privilegiado de Centrify. Los clientes después llevan a cabo órdenes, aplicando políticas administradas centralmente para cada uno de los escenarios.

Por qué es importante el estándar NIST 800-207

El Instituto Nacional de Estándares y Tecnología (NIST) ha definido la arquitectura Zero Trust como un conjunto de principios rectores que las organizaciones pueden usar para mejorar su postura de seguridad. Aquí podéis obtener la publicación.

Las organizaciones necesitan evaluar continuamente sus defensas de seguridad cibernética existentes a la luz de los Principios Zero Trust. El estándar NIST subraya la importancia de cómo importa la arquitectura de seguridad.