Se ha encontrado que cientos de miles de repositorios están expuestos a la vulnerabilidad. Se encuentra una vulnerabilidad de hace 15 años en un módulo de Python.

Los investigadores descubrieron una vulnerabilidad de 15 años que se encuentra en un módulo de Python y descubrieron que cientos de miles de repositorios están expuestos a ella.

Trellix Advanced Research Center descubrió la vulnerabilidad en el módulo tarfile de Python, reveló el grupo hace unos días. Primero, el centro pensó que había encontrado una nueva vulnerabilidad de día cero, pero luego se dio cuenta de que era la CVE-2007-4559. Se trataba de una vulnerabilidad descubierta por primera vez en 2007.

Se encuentra una vulnerabilidad de hace 15 años en un módulo de Python

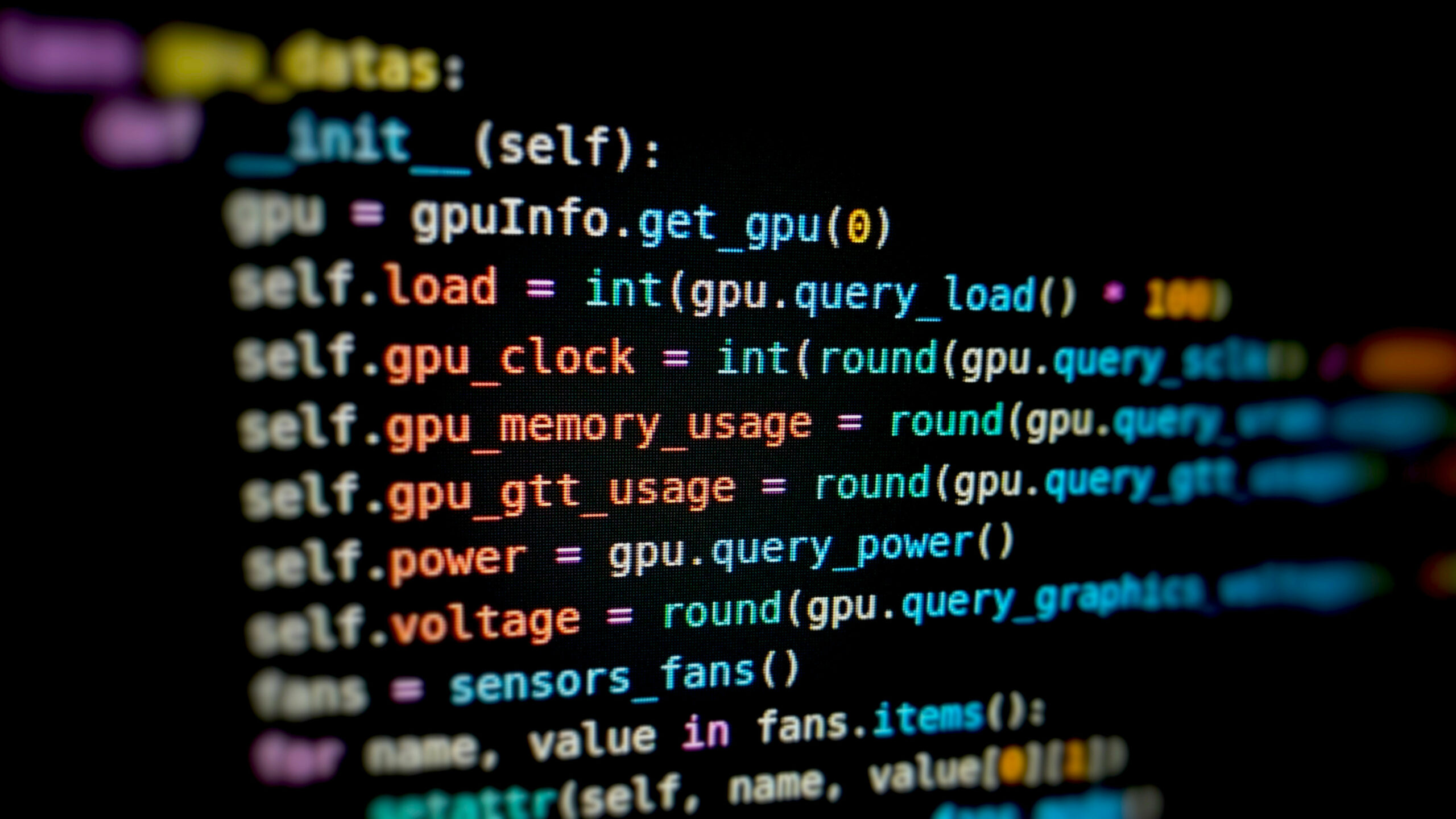

La vulnerabilidad es un ataque path traversal en las funciones extract y extractall en el módulo tarfile que permite a un atacante sobrescribir archivos arbitrarios agregando la secuencia «…» a los nombres de archivo en un archivo TAR.

Los archivos tar son una colección de múltiples archivos y metadatos diferentes que luego se utilizan para desarchivar el archivo tar. Los metadatos en un archivo tar pueden contener información sobre su nombre, tamaño, propietario y cuándo se archivó.

Los atacantes simplemente necesitan agregar «…» con un separador para el sistema operativo, ya sea «/» o «\», en el nombre del archivo para escapar del directorio al que se debe extraer el archivo. El módulo tarfile también permite a los usuarios agregar un filtro que se puede usar para analizar y modificar los metadatos de un archivo antes de agregarlo al archivo tar. Esto permite a los atacantes crear sus exploits con tan solo seis líneas de código.

A lo largo de su investigación, Trellix descubrió que cientos de miles de repositorios estaban expuestos a la vulnerabilidad.

“Si bien la vulnerabilidad originalmente solo se marcó como 6.8, pudimos confirmar que, en la mayoría de los casos, un atacante puede obtener la ejecución del código desde la escritura del archivo”, escribió el centro.

Treliix agregó que la vulnerabilidad es increíblemente fácil de explotar y requiere poco o ningún conocimiento sobre temas de seguridad complicados. Agregó que está parcheando tantos repositorios de código abierto como sea posible, además de proporcionar una forma de escanear repositorios de código cerrado.